Directive NIS 2 de l'UE : comment InHand Networks vous aide à rester conforme et sécurisé

Chez InHand Networks, nous considérons la norme NIS 2 non seulement comme une réglementation, mais aussi comme une feuille de route vers une Europe numérique plus forte. Grâce à notre portefeuille de produits sécurisés dès la conception, à nos certifications mondialement reconnues et à notre programme transparent de conseil en sécurité des produits, nous aidons nos clients à se préparer à un avenir où la cybersécurité sera une exigence fondamentale, et non une considération secondaire.

Introduction à NIS 2

La directive NIS 2 marque un changement de paradigme dans la cybersécurité de l’UE, remplaçant les lignes directrices volontaires par un cadre obligatoire basé sur les risques pour garantir un niveau commun élevé de résilience entre les États membres.

En classant les organisations comme entités essentielles ou importantes, la directive impose des exigences personnalisées et rigoureuses en matière de gestion des risques et de reporting en matière de cybersécurité, en fonction de la criticité sectorielle. Cela garantit la sécurité et le bon fonctionnement des services vitaux – de l'énergie et de la santé aux infrastructures numériques et à l'administration publique –, minimisant ainsi les perturbations sociétales et économiques.

Pour les entreprises, la directive est plus qu’une simple obligation de conformité : c’est une opportunité de renforcer la résilience, de réduire les risques et de construire des chaînes d’approvisionnement plus fiables.

Qui doit se conformer : entités essentielles et importantes

La directive NIS 2 étend la couverture à un ensemble plus large de secteurs et d’organisations, en les classant en entités essentielles et importantes en fonction de leur taille, de leur secteur et de leur criticité.

Les deux groupes doivent répondre aux mêmes exigences de base en matière de cybersécurité, mais avec des niveaux de supervision et d’application différents.

Les règles s'appliquent généralement aux moyennes et grandes entreprises telles que définies par la recommandation de l'UE (généralement > 50 employés et > 10 millions d'euros de chiffre d'affaires/10 millions d'euros de total du bilan), mais certaines entités sont incluses « quelle que soit leur taille » (par exemple, les registres de domaines de premier niveau, les fournisseurs de services DNS, les fournisseurs de réseaux publics de communications électroniques).

| Catégorie | Taille de l'entité | Classification |

|---|---|---|

| Toujours essentiel (quelle que soit la taille) Fournisseurs de services de confiance, opérateurs DNS, registres TLD, réseaux/services de communications électroniques publics, entités critiques désignées par le CER | Toutes tailles | Essentiel |

| Annexe I (Secteurs à haute criticité) Énergie, Transports, Banque, Infrastructures financières, Santé, Eau potable, Infrastructures numériques, Administration publique, Espace | Grand | Essentiel |

| Annexe II (Autres secteurs critiques) Services postaux et de messagerie, gestion des déchets, produits chimiques, alimentation, fabrication (par exemple, dispositifs médicaux), fournisseurs numériques, recherche | Moyen ou grand | Important |

Explication de critères de taille:

- Grand : ≥ 250 employés OU (Chiffre d'affaires > 50 M€ et Bilan > 43 M€)

- Moyen 50 à 249 employés ET (Chiffre d'affaires ≤ 50 M€ et Bilan ≤ 43 M€)

Le défi de la conformité NIS 2 pour les organisations

La directive NIS 2 représente un défi de conformité majeur en élargissant considérablement la portée, l'ampleur et la rigueur des obligations de cybersécurité dans l'UE. Les organisations sont désormais confrontées à un défi multiforme :

| Catégorie de défi | Ce que les organisations doivent faire |

|---|---|

| 1. Connaissez votre catégorie | • Confirmez si vous faites partie des entités toujours concernées, quelle que soit leur taille (art. 2(2)–(4)). Si oui, vous êtes une entité essentielle. • Si ce n’est pas le cas, consultez l’annexe I/II pour voir si vous êtes essentiel ou important (art. 3). • Se préparer au régime de surveillance correspondant (art. 31 à 33). |

| 2. Responsabilité du leadership | • Veiller à ce que la haute direction approuve et supervise la gestion des risques en matière de cybersécurité (art. 20(1)). • Assurer une formation régulière à la direction et au personnel (art. 20(2)). • Remarque : la haute direction peut être personnellement responsable ; les entités essentielles peuvent faire l’objet d’interdictions temporaires (art. 32(5)). |

| 3. Mettre en œuvre des mesures de sécurité | • Mettre en place des mesures appropriées et proportionnées (art. 21(1)). • Les mesures doivent couvrir : l’analyse des risques, la gestion des incidents, la continuité des activités, la sécurité de la chaîne d’approvisionnement, la gestion des vulnérabilités, la conception sécurisée, la cryptographie, le contrôle d’accès, les communications sécurisées, l’authentification multifacteur (art. 21(2)). |

| 4. Respecter les délais de signalement des incidents | Signalez les incidents majeurs en trois étapes : • Dans les 24 heures : Alerte précoce (art. 23(2)). • Dans les 72 heures : Notification de l’incident avec évaluation (art. 23(4)). • Dans un délai d’un mois : Rapport final avec les causes profondes et les mesures d’atténuation (art. 23(6)). |

| 5. Gérer la sécurité de la chaîne d'approvisionnement | • Gérer les risques dans les relations avec les fournisseurs et les prestataires de services (art. 21(2)(d)). • Évaluer et surveiller les pratiques de cybersécurité des tiers. |

| 6. Assurer la préparation à la supervision et à l'application | • Entités essentielles : audits proactifs, inspections et analyses de sécurité (art. 31-32). • Entités importantes : contrôles réactifs après incidents ou preuves de non-conformité (art. 33). • Amendes pour non-conformité : jusqu'à 10 M€ ou 2% de chiffre d'affaires global (essentiels) / 7 M€ ou 1,4% (importants) (Art. 34). |

Exigences clés de NIS 2

1. Responsabilité des dirigeants (art. 20, art. 32(5))

- La cybersécurité est désormais une responsabilité de la haute direction — les dirigeants doivent approuver et superviser les mesures de gestion des risques.

- Tant les dirigeants que les employés doivent recevoir formation régulière en cybersécurité.

- Attention : la direction peut être confrontée responsabilité personnelle, et les entités essentielles risquent interdictions temporaires pour les dirigeants en cas de défaillances graves.

2. Mesures globales de cybersécurité (art. 21)

Les entités doivent adopter un ensemble complet de garanties techniques, opérationnelles et organisationnelles.

Cela comprend :

- Analyse des risques et politiques de sécurité des systèmes d'information.

- Gestion des incidents.

- Continuité des activités, y compris la gestion des sauvegardes, la reprise après sinistre et la gestion de crise.

- Sécurité de la chaîne d’approvisionnement, y compris les aspects liés à la sécurité des relations avec les fournisseurs.

- Sécurité dans l’acquisition, le développement et la maintenance des réseaux et des systèmes d’information, y compris la gestion et la divulgation des vulnérabilités.

- Politiques et procédures d’évaluation de l’efficacité des mesures de cybersécurité.

- Pratiques de base en matière d’hygiène informatique et formation en cybersécurité.

- Politiques et procédures relatives à la cryptographie et, le cas échéant, au chiffrement.

- Sécurité des ressources humaines, gestion des actifs et contrôle d'accès.

- Utilisation d’une authentification multifactorielle (ou continue), de communications vocales/vidéo/texte sécurisées et de systèmes de communication d’urgence sécurisés.

(Considérez cela comme la mise en place d’une « défense en profondeur » au sein de votre organisation et de votre écosystème.)

3. Déclaration d'incident (art. 23)

Les organisations doivent suivre une processus de reporting en trois étapes:

- Dans les 24h : Soumettre un alerte précoce au CSIRT/à l'autorité si un incident peut être malveillant ou transfrontalier.

- Dans les 72h : Fournir un notification d'incident détaillée avec une évaluation initiale.

- Dans un délai d'un mois : Livrer un rapport final avec les causes profondes, l’impact et les mesures d’atténuation.

(Le compte à rebours démarre lorsque vous prenez connaissance de l’incident, et non lorsque vous avez fini de l’analyser.)

4. Supervision et application (art. 31–36)

- Entités essentielles

- Surveillance: Proactif → audits, inspections, analyses techniques, évaluations de sécurité (art. 32).

- Sanctions (art. 34) : jusqu'à 10 M€ ou 2% de chiffre d'affaires mondial (le montant le plus élevé étant retenu).

- Mesures supplémentaires (art. 32(4)) :

- Interdiction temporaire faite aux dirigeants (par exemple, PDG, représentant légal) d’exercer des fonctions de direction.

- Suspension des autorisations ou certifications.

- Ordonnances de conformité contraignantes.

- Dénomination publique (naming-and-shaming).

- Interdiction temporaire faite aux dirigeants (par exemple, PDG, représentant légal) d’exercer des fonctions de direction.

- Surveillance: Proactif → audits, inspections, analyses techniques, évaluations de sécurité (art. 32).

- Entités importantes

- Surveillance: Réactif (ex-post) → déclenchées par des incidents ou des preuves de non-conformité (art. 33).

- Sanctions (art. 34) : jusqu'à 7 M€ soit 1,4% de chiffre d'affaires mondial (le montant le plus élevé étant retenu).

- Mesures correctives: Instructions et ordres contraignants.

- Surveillance: Réactif (ex-post) → déclenchées par des incidents ou des preuves de non-conformité (art. 33).

Comment InHand Networks prend en charge la conformité NIS 2

La directive NIS 2 impose des exigences élevées en matière de gouvernance, de gestion des risques et de résilience. Chez InHand Networks, nous aidons les organisations non seulement à respecter les exigences de conformité, mais aussi à bâtir une cyber-résilience durable. Notre approche sécurisée par conception, certifications internationaleset pratiques transparentes en matière de sécurité des produits faites de nous un partenaire de confiance pour les entités essentielles et importantes dans le cadre du NIS 2.

1. Gouvernance et responsabilité (art. 20)

- Certification ISO/CEI 27001 démontre notre engagement envers une gestion systématique de la sécurité de l’information.

2. Mesures de gestion des risques en matière de cybersécurité (art. 21)

- Cycle de vie de développement sécurisé certifié IEC 62443-4-1: garantit que tous les produits InHand sont conçus, testés et entretenus avec la sécurité au cœur.

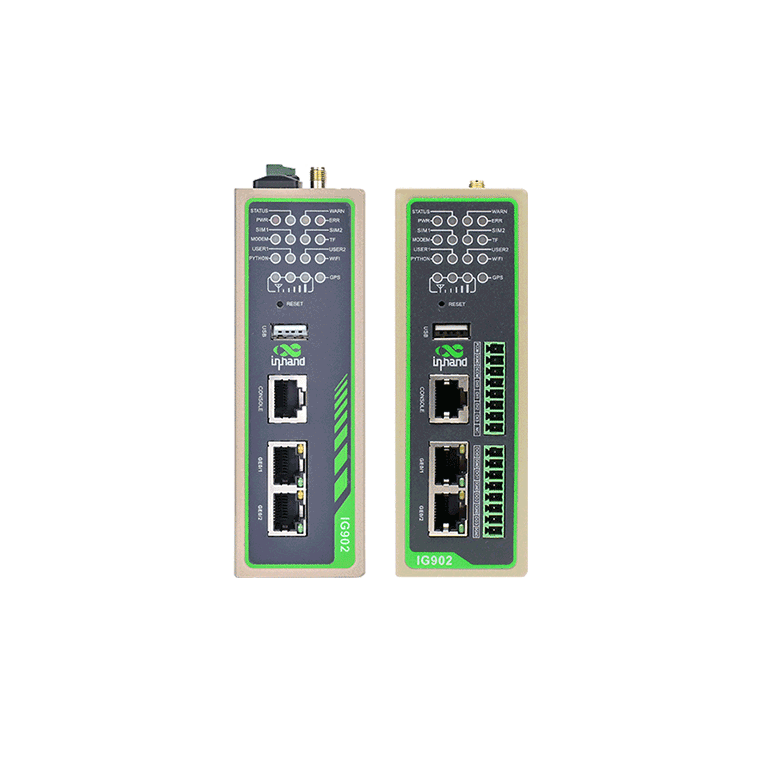

- Routeurs industriels et passerelles IoT Edge certifiés IEC 62443-4-2: fournir des éléments de base fiables pour une connectivité sécurisée dans des infrastructures critiques telles que l'énergie, les transports et les soins de santé.

- Certification EN 18031:renforce les tests de robustesse de nos appareils pour résister aux cyberattaques.

Ensemble, ces certifications soutiennent directement les mesures techniques et organisationnelles imposées par la norme NIS 2.

3. Gestion des incidents et divulgation des vulnérabilités (art. 21 et 23)

- InHand Networks exploite un réseau dédié Équipe d'intervention en cas d'incident de sécurité des produits (PSIRT) et un Processus de divulgation coordonnée des vulnérabilités (CVD).

- Grâce à notre Avis de sécurité sur les produits (PSA) [[lien], les clients reçoivent des mises à jour, des correctifs et des conseils d'atténuation en temps opportun, les aidant ainsi à se conformer aux obligations de réponse aux incidents et de gestion des vulnérabilités NIS 2.

4. Sécurité de la chaîne d'approvisionnement (art. 21(2)(d))

- En sélectionnant Produits conformes à la norme NIS 2 et certifiés à l'échelle internationale, les organisations peuvent renforcer leur propre posture de sécurité de la chaîne d’approvisionnement.

- Notre processus rigoureux de développement et de test réduit les risques qui se propagent via les dépendances tierces, un aspect critique sous NIS 2.

5. Supervision et préparation à l'application (art. 31 à 36)

- Les clients qui déploient des solutions InHand bénéficient de preuves de sécurité vérifiables et fondées sur des normes, en soutenant les audits et les inspections.

- Notre base de conformité (ISO 27001, IEC 62443, EN 18031) fournit la documentation nécessaire pour démontrer la conformité aux régulateurs.

Les quatre piliers de l'excellence en matière de sécurité d'InHand

Répondre aux exigences strictes de la directive NIS 2 nécessite plus que des correctifs techniques isolés : cela exige une cadre de sécurité holistique et durable. C'est pourquoi InHand Networks a défini le Les quatre piliers de l'excellence en matière de sécurité, un modèle complet qui intègre la gouvernance, l’intégrité des produits, les certifications et la résilience opérationnelle dans une approche unifiée.

Construit sur des normes reconnues mondialement telles que ISO/CEI 27001 et CEI 62443Les quatre piliers sont le fruit d'années d'investissement dans des pratiques de développement sécurisées, une ingénierie produit robuste et une gestion transparente des vulnérabilités. Ils garantissent la sécurité pas seulement une fonctionnalité, mais une fondation à chaque étape du cycle de vie du produit.

Pour les organisations qui se préparent à se conformer à la norme NIS 2, les quatre piliers traduisent les exigences légales et réglementaires de la directive en mesures pratiques et vérifiablesChaque pilier est directement lié aux obligations fondamentales du NIS 2, de la responsabilité du leadership et du développement sécurisé de produits à la gestion des incidents et à l’assurance de la chaîne d’approvisionnement.

Ensemble, les quatre piliers fournissent la pont entre conformité et résilience: aider les organisations à démontrer leur conformité aux régulateurs tout en créant des systèmes plus solides et plus fiables pour faire face à l'évolution du paysage des cybermenaces.

1. Développement sécurisé

- Construit sur IEC 62443-4-1 (Niveau pratiqué) méthodologie du cycle de vie du développement sécurisé.

- Défini, appliqué de manière cohérente et répété dans tous les projets.

- Intégrations Sécurisé par conception, sécurisé par défaut et défense en profondeur à chaque étape de l'ingénierie.

- Continu modélisation des menaces, revues de code et tests de pénétration pour minimiser les vulnérabilités avant la publication.

2. Produits sécurisés

- Certifié IEC 62443-4-2 routeurs industriels et passerelles IoT edge pour les environnements OT/IT critiques.

- Certifié EN 18031 pour la robustesse, testé contre les cyberattaques avancées.

- Des performances fiables à travers secteurs de l'énergie, des transports, de la santé, de la fabrication et des infrastructures numériques.

3. Certifications sécurisées

Certifications reconnues mondialement qui fournissent assurance de conformité :

- ISO 27001 – Système de gestion de la sécurité de l’information (SGSI).

- IEC 62443-4-1 (Niveau pratiqué) – Sécuriser la maturité du cycle de vie du développement.

- CEI 62443-4-2 – Cybersécurité des produits industriels.

- EN 18031 – Exigences de sécurité communes pour les équipements radio.

Ensemble, ces certifications prouvent L'engagement d'InHand envers les normes internationales les plus élevées en matière de sécurité des informations et des produits.

Ils donnent également aux clients et aux équipes d’approvisionnement l’assurance que nos solutions répondent à des critères rigoureux de sécurité et de qualité.

4. Opérations sécurisées

- Dédié PSIRT (Équipe de réponse aux incidents de sécurité des produits) pour la gestion des vulnérabilités.

- Établi Divulgation coordonnée des vulnérabilités (CVD) processus.

- Transparent Portail des avis de sécurité sur les produits (PSA): Voir les messages d'intérêt public.

- Le SMSI en pratique:surveillance continue, évaluations des risques et application des politiques basées sur la norme ISO 27001.

- En cours support du cycle de vie et maintenance de la sécurité pour permettre aux clients de garder une longueur d’avance sur les menaces en constante évolution.

Conclusion : Transformer la conformité en cyber-résilience

La directive NIS 2 place la barre plus haut en matière de gouvernance de la cybersécurité, exigeant des organisations européennes qu'elles démontrent non seulement leur conformité, mais aussi leur capacité à résister et à se remettre des menaces en constante évolution. Les entités essentielles comme importantes doivent désormais démontrer que la cybersécurité est intégrée à tous les niveaux : de la responsabilité des dirigeants à l'intégrité des produits, en passant par la sécurité de la chaîne d'approvisionnement et la préparation aux incidents.

Chez InHand Networks, nous fournissons plus que de simples produits conformes : nous fournissons base solide pour la résilienceAvec des certifications reconnues internationalement, un processus de gestion des vulnérabilités transparent et un portefeuille sécurisé par conception, utilisé dans tous les secteurs critiques, nous aidons les organisations à naviguer en toute confiance dans le paysage NIS 2.

En vous associant à InHand Networks, vous gagnez plus que de la conformité :

- Réduction des risques — grâce à une ingénierie de conception sécurisée et à des produits certifiés à l’échelle internationale.

- Confiance des régulateurs — avec des preuves vérifiables, appuyées par des normes et directement liées aux obligations NIS 2.

- Continuité des activités — avec des opérations robustes, un support du cycle de vie et une préparation aux incidents intégrés à notre modèle.

De la conformité à la résilience, InHand Networks est votre partenaire de confiance pour la préparation NIS 2.

Produits certifiés IEC 62443