EU-NIS-2-Richtlinie: Wie InHand Networks Ihnen hilft, konform und sicher zu bleiben

Bei InHand Networks sehen wir NIS 2 nicht nur als Verordnung, sondern als Wegweiser zu einem stärkeren digitalen Europa. Mit unserem Secure-by-Design-Produktportfolio, weltweit anerkannten Zertifizierungen und einem transparenten Produktsicherheitsberatungsprogramm unterstützen wir unsere Kunden bei der Vorbereitung auf eine Zukunft, in der Cybersicherheit eine Grundvoraussetzung und kein nachträglicher Gedanke ist.

NIS 2 Einführung

Die NIS-2-Richtlinie markiert einen Paradigmenwechsel in der Cybersicherheit der EU. Sie ersetzt freiwillige Richtlinien durch einen verbindlichen, risikobasierten Rahmen, um ein hohes gemeinsames Maß an Widerstandsfähigkeit in allen Mitgliedstaaten sicherzustellen.

Durch die Einstufung von Organisationen als wesentliche oder wichtige Einheiten erzwingt die Richtlinie maßgeschneiderte, strenge Anforderungen an das Risikomanagement und die Berichterstattung zur Cybersicherheit, basierend auf der Kritikalität des Sektors. Dies stellt sicher, dass wichtige Dienste – von Energie und Gesundheitswesen über digitale Infrastruktur bis hin zur öffentlichen Verwaltung – sicher und betriebsbereit bleiben und gesellschaftliche und wirtschaftliche Störungen minimiert werden.

Für Unternehmen ist die Richtlinie mehr als nur eine Compliance-Vorschrift – sie bietet die Möglichkeit, die Widerstandsfähigkeit zu stärken, Risiken zu verringern und vertrauenswürdigere Lieferketten aufzubauen.

Wer muss sich daran halten: Wesentliche vs. wichtige Unternehmen

Die NIS 2-Richtlinie erweitert den Geltungsbereich auf eine größere Anzahl von Sektoren und Organisationen und klassifiziert diese anhand ihrer Größe, ihres Sektors und ihrer Kritikalität in wesentliche und wichtige Einheiten.

Beide Gruppen müssen dieselben grundlegenden Anforderungen an die Cybersicherheit erfüllen – allerdings mit unterschiedlichem Maß an Aufsicht und Durchsetzung.

Die Regeln gelten grundsätzlich für mittlere und große Unternehmen im Sinne der EU-Empfehlung (typischerweise >50 Mitarbeiter und >10 Mio. € Umsatz/10 Mio. € Bilanzsumme), bestimmte Unternehmen sind jedoch „unabhängig von ihrer Größe“ eingeschlossen (z. B. Top-Level-Domain-Registrare, DNS-Dienstanbieter, Anbieter öffentlicher elektronischer Kommunikationsnetze).

| Kategorie | Größe der Entität | Einstufung |

|---|---|---|

| Immer unverzichtbar (unabhängig von der Größe) Vertrauensdiensteanbieter, DNS-Betreiber, TLD-Register, öffentliche elektronische Kommunikationsnetze/-dienste, von der CER als kritische Einheiten eingestufte | Jede Größe | Essentiell |

| Anhang I (Sektoren mit hoher Kritikalität) Energie, Verkehr, Banken, Finanzinfrastruktur, Gesundheitswesen, Trinkwasser, digitale Infrastruktur, öffentliche Verwaltung, Raumfahrt | Groß | Essentiell |

| Anhang II (Andere kritische Sektoren) Post und Kurierdienste, Abfallwirtschaft, Chemie, Lebensmittel, Fertigung (z. B. Medizinprodukte), digitale Anbieter, Forschung | Mittel oder Groß | Wichtig |

Erläuterung von Größenkriterien:

- Groß : ≥ 250 Mitarbeiter ODER (Umsatz > 50 Mio. € und Bilanzsumme > 43 Mio. €)

- Medium 50–249 Mitarbeiter UND (Umsatz ≤ 50 Mio. € und Bilanzsumme ≤ 43 Mio. €)

Die NIS 2-Compliance-Herausforderung für Unternehmen

Die NIS-2-Richtlinie stellt eine erhebliche Compliance-Herausforderung dar, da sie den Umfang, das Ausmaß und die Strenge der Cybersicherheitsverpflichtungen in der gesamten EU grundlegend erweitert. Unternehmen stehen nun vor einer vielschichtigen Herausforderung:

| Kategorie der Herausforderung | Was Organisationen tun müssen |

|---|---|

| 1. Kennen Sie Ihre Kategorie | • Bestätigen Sie, dass Sie zu den Einheiten gehören, die unabhängig von ihrer Größe immer im Geltungsbereich liegen (Art. 2(2)–(4)). Wenn ja, sind Sie eine wesentliche Einheit. • Wenn nicht, prüfen Sie in Anhang I/II, ob Sie unverzichtbar oder wichtig sind (Art. 3). • Bereiten Sie sich auf das entsprechende Aufsichtsregime vor (Art. 31–33). |

| 2. Verantwortung der Führung | • Sicherstellen, dass die oberste Leitung das Risikomanagement im Bereich der Cybersicherheit genehmigt und überwacht (Art. 20(1)). • Regelmäßige Schulungen für Führungskräfte und Mitarbeiter durchführen (Art. 20(2)). • Hinweis: Die oberste Leitung kann persönlich haftbar gemacht werden; wesentliche Unternehmen können mit vorübergehenden Verboten belegt werden (Art. 32(5)). |

| 3. Sicherheitsmaßnahmen implementieren | • Ergreifen Sie geeignete und verhältnismäßige Maßnahmen (Art. 21(1)). • Die Maßnahmen müssen Folgendes umfassen: Risikoanalyse, Vorfallbehandlung, Geschäftskontinuität, Sicherheit der Lieferkette, Schwachstellenmanagement, sicheres Design, Kryptografie, Zugriffskontrolle, sichere Kommunikation, Multi-Faktor-Authentifizierung (Art. 21(2)). |

| 4. Halten Sie die Fristen für die Vorfallmeldung ein | Melden Sie schwerwiegende Vorfälle in drei Schritten: • Innerhalb von 24 Stunden: Frühwarnung (Art. 23(2)). • Innerhalb von 72h: Vorfallmeldung mit Bewertung (Art. 23(4)). • Innerhalb eines Monats: Abschlussbericht mit Grundursache und Schadensbegrenzung (Art. 23(6)). |

| 5. Verwalten Sie die Sicherheit der Lieferkette | • Gehen Sie auf Risiken in Lieferanten- und Dienstleisterbeziehungen ein (Art. 21(2)(d)). • Bewerten und überwachen Sie die Cybersicherheitspraktiken von Drittanbietern. |

| 6. Sicherstellung der Bereitschaft zur Überwachung und Durchsetzung | • Wesentliche Einheiten: proaktive Audits, Inspektionen und Sicherheitsscans (Art. 31–32). • Wichtige Stellen: Reaktive Kontrollen nach Vorfällen oder Hinweisen auf Verstöße (Art. 33). • Bußgelder bei Nichteinhaltung: bis zu 10 Mio. € oder 21 TP3B des weltweiten Umsatzes (essentielle Güter) / 7 Mio. € oder 1,41 TP3B (wichtige Güter) (Art. 34). |

Schlüsselanforderungen von NIS 2

1. Verantwortung der Führung (Art. 20, Art. 32(5))

- Cybersicherheit ist heute ein Verantwortung des Top-Managements — Führungskräfte müssen Risikomanagementmaßnahmen genehmigen und überwachen.

- Sowohl die Führung als auch die Mitarbeiter müssen regelmäßige Cybersicherheitsschulungen.

- Seien Sie sich bewusst: Das Management kann persönliche Haftungund wesentliche Einheiten riskieren vorübergehende Verbote für Führungskräfte im Falle schwerwiegender Misserfolge.

2. Umfassende Cybersicherheitsmaßnahmen (Art. 21)

Unternehmen müssen einen vollständigen Satz von technische, betriebliche und organisatorische Sicherheitsvorkehrungen.

Dazu gehören:

- Risikoanalyse und Sicherheitsrichtlinien für Informationssysteme.

- Vorfallbehandlung.

- Geschäftskontinuität, einschließlich Backup-Management, Notfallwiederherstellung und Krisenmanagement.

- Sicherheit der Lieferkette, einschließlich sicherheitsrelevanter Aspekte für Lieferantenbeziehungen.

- Sicherheit bei der Beschaffung, Entwicklung und Wartung von Netzwerk- und Informationssystemen, einschließlich der Handhabung und Offenlegung von Schwachstellen.

- Richtlinien und Verfahren zur Bewertung der Wirksamkeit von Cybersicherheitsmaßnahmen.

- Grundlegende Cyberhygienepraktiken und Schulungen zur Cybersicherheit.

- Richtlinien und Verfahren für Kryptografie und gegebenenfalls Verschlüsselung.

- Personalsicherheit, Vermögensverwaltung und Zugangskontrolle.

- Verwendung von Multi-Faktor-Authentifizierung (oder kontinuierlicher Authentifizierung), sicherer Sprach-/Video-/Textkommunikation und sicheren Notfallkommunikationssystemen.

(Stellen Sie sich das als Aufbau einer „tiefgreifenden Verteidigung“ in Ihrem gesamten Unternehmen und Ökosystem vor.)

3. Meldung von Vorfällen (Art. 23)

Organisationen müssen einem dreistufiger Meldeprozess:

- Innerhalb von 24 Stunden: Senden Sie eine Vorwarnung an das CSIRT/die Behörde, wenn ein Vorfall möglicherweise böswillig oder grenzüberschreitend ist.

- Innerhalb von 72 Stunden: Geben Sie eine detaillierte Vorfallmeldung mit einer ersten Einschätzung.

- Innerhalb eines Monats: Liefern Sie eine Abschlussbericht mit Grundursache, Auswirkungen und Abhilfemaßnahmen.

(Die Uhr beginnt zu laufen, wenn Sie auf den Vorfall aufmerksam werden – nicht, wenn Sie mit der Analyse fertig sind.)

4. Aufsicht und Durchsetzung (Art. 31–36)

- Wesentliche Entitäten

- Aufsicht: Proaktiv → Audits, Inspektionen, technische Scans, Sicherheitsbewertungen (Art. 32).

- Strafen (Art. 34): bis zu 10 Mio. € oder 21 TP3 Billionen weltweiter Umsatz (je nachdem, welcher Betrag höher ist).

- Zusätzliche Maßnahmen (Art. 32(4)):

- Vorübergehendes Verbot der Ausübung von Leitungsfunktionen für Führungskräfte (z. B. Geschäftsführer, gesetzliche Vertreter).

- Aussetzung von Zulassungen oder Zertifizierungen.

- Verbindliche Compliance-Anordnungen.

- Öffentliche Nennung (Namensnennung und Scham).

- Vorübergehendes Verbot der Ausübung von Leitungsfunktionen für Führungskräfte (z. B. Geschäftsführer, gesetzliche Vertreter).

- Aufsicht: Proaktiv → Audits, Inspektionen, technische Scans, Sicherheitsbewertungen (Art. 32).

- Wichtige Entitäten

- Aufsicht: Reaktiv (ex-post) → ausgelöst durch Vorfälle oder Hinweise auf Nichteinhaltung (Art. 33).

- Strafen (Art. 34): bis zu 7 Mio. € oder 1,41 TP3B weltweiter Umsatz (je nachdem, welcher Betrag höher ist).

- Korrekturmaßnahmen: Verbindliche Anweisungen und Bestellungen.

- Aufsicht: Reaktiv (ex-post) → ausgelöst durch Vorfälle oder Hinweise auf Nichteinhaltung (Art. 33).

Wie InHand Networks die NIS 2-Konformität unterstützt

Die NIS-2-Richtlinie stellt hohe Anforderungen an Governance, Risikomanagement und Resilienz. InHand Networks unterstützt Unternehmen nicht nur bei der Einhaltung von Compliance-Anforderungen, sondern auch beim Aufbau dauerhafter Cyber-Resilienz. Unsere Secure-by-Design-Ansatz, internationale Zertifizierungenund transparente Produktsicherheitspraktiken Machen Sie uns zu einem vertrauenswürdigen Partner für wesentliche und wichtige Einrichtungen gemäß NIS 2.

1. Governance und Rechenschaftspflicht (Art. 20)

- ISO/IEC 27001-Zertifizierung zeigt unser Engagement für ein systematisches Informationssicherheitsmanagement.

2. Maßnahmen zum Risikomanagement im Bereich der Cybersicherheit (Art. 21)

- IEC 62443-4-1-zertifizierter sicherer Entwicklungslebenszyklus: stellt sicher, dass bei der Entwicklung, Prüfung und Wartung aller InHand-Produkte die Sicherheit im Mittelpunkt steht.

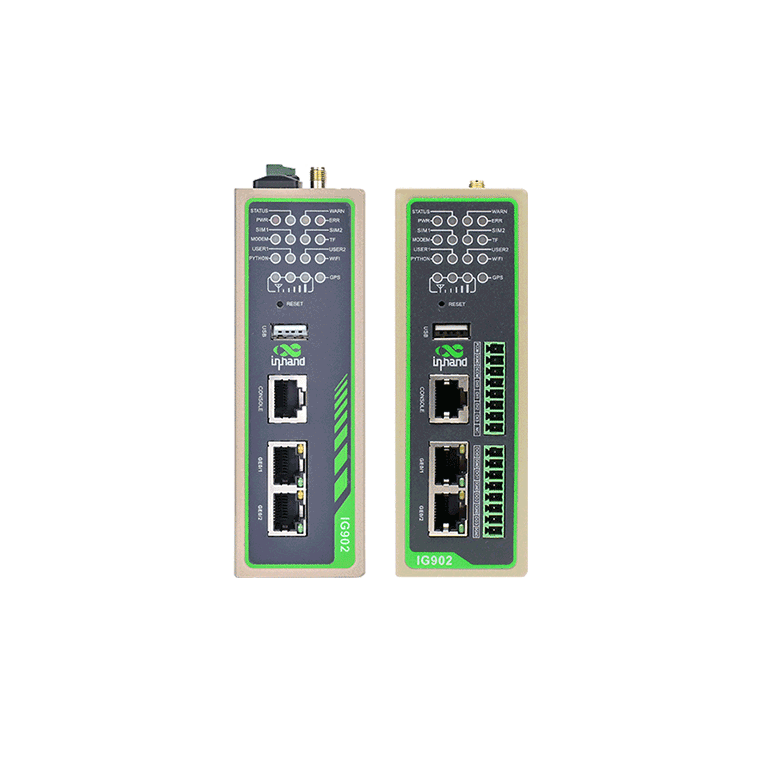

- IEC 62443-4-2 zertifizierte Industrierouter und IoT-Edge-Gateways: Bereitstellung vertrauenswürdiger Bausteine für sichere Konnektivität in kritischen Infrastrukturen wie Energie, Transport und Gesundheitswesen.

- EN 18031-Zertifizierung: verstärkt die Robustheitstests unserer Geräte, um Cyberangriffen standzuhalten.

Zusammen unterstützen diese Zertifizierungen direkt die von NIS 2 vorgeschriebenen technischen und organisatorischen Maßnahmen.

3. Vorfallbehandlung und Offenlegung von Sicherheitslücken (Art. 21 und 23)

- InHand Networks betreibt eine dedizierte Produktsicherheits-Vorfallreaktionsteam (PSIRT) und ein Koordinierter Prozess zur Offenlegung von Sicherheitslücken (CVD).

- Durch unsere Produktsicherheitshinweise (PSA) [Link] erhalten Kunden zeitnahe Updates, Patches und Anleitungen zur Schadensbegrenzung, die ihnen dabei helfen, die Verpflichtungen zur Reaktion auf Vorfälle und zur Handhabung von Sicherheitslücken gemäß NIS 2 zu erfüllen.

4. Sicherheit der Lieferkette (Art. 21(2)(d))

- Durch Auswahl NIS 2-konforme, international zertifizierte Produktekönnen Unternehmen ihre eigene Sicherheitslage in der Lieferkette stärken.

- Unser rigoroser Entwicklungs- und Testprozess reduziert Risiken, die sich durch Abhängigkeiten von Drittanbietern verbreiten, ein kritischer Aspekt unter NIS 2.

5. Aufsicht und Durchsetzungsbereitschaft (Art. 31–36)

- Kunden, die InHand-Lösungen einsetzen, profitieren von überprüfbare, standardbasierte Sicherheitsnachweise, Unterstützung von Audits und Inspektionen.

- Unsere Compliance-Grundlage (ISO 27001, IEC 62443, EN 18031) bietet die erforderliche Dokumentation zum Nachweis der Konformität gegenüber den Aufsichtsbehörden.

Die vier Säulen der InHand Security Excellence

Um die strengen Anforderungen der NIS-2-Richtlinie zu erfüllen, sind mehr als nur isolierte technische Lösungen erforderlich – es bedarf einer ganzheitlicher und nachhaltiger Sicherheitsrahmen. Aus diesem Grund hat InHand Networks die Vier Säulen exzellenter Sicherheit, ein umfassendes Modell, das Governance, Produktintegrität, Zertifizierungen und betriebliche Belastbarkeit in einem einheitlichen Ansatz integriert.

Basierend auf weltweit anerkannten Standards wie ISO/IEC 27001 und IEC 62443Die vier Säulen spiegeln jahrelange Investitionen in sichere Entwicklungspraktiken, robuste Produktentwicklung und transparentes Schwachstellenmanagement wider. Sie gewährleisten, dass Sicherheit nicht nur ein Feature, sondern eine Grundlage in jeder Phase des Produktlebenszyklus.

Für Organisationen, die sich auf die NIS 2-Konformität vorbereiten, übersetzen die vier Säulen die gesetzlichen und regulatorischen Anforderungen der Richtlinie in praktische, überprüfbare Maßnahmen. Jede Säule steht in direktem Zusammenhang mit den zentralen NIS 2-Verpflichtungen – von der Führungsverantwortung und sicheren Produktentwicklung bis hin zur Vorfallbehandlung und Lieferkettensicherung.

Zusammen bieten die vier Säulen die Brücke zwischen Compliance und Resilienz: Wir helfen Organisationen dabei, die Konformität mit den Vorschriften der Regulierungsbehörden nachzuweisen und gleichzeitig stärkere, vertrauenswürdigere Systeme aufzubauen, um der sich entwickelnden Cyber-Bedrohungslandschaft zu begegnen.

1. Sichere Entwicklung

- Aufbauend auf IEC 62443-4-1 (Praxisniveau) sichere Methodik für den Entwicklungslebenszyklus.

- Definiert, konsequent angewendet und projektübergreifend wiederholt.

- Einbettungen Sicher durch Design, Sicherheit durch Vorgabe und tiefgreifende Verteidigung in jede Phase der Entwicklung.

- Kontinuierlich Bedrohungsmodellierung, Codeüberprüfungen und Penetrationstests um Schwachstellen vor der Veröffentlichung zu minimieren.

2. Sichere Produkte

- IEC 62443-4-2-zertifiziert Industrierouter und IoT-Edge-Gateways für kritische OT/IT-Umgebungen.

- EN 18031 zertifiziert auf Robustheit – getestet gegen fortgeschrittene Cyberangriffe.

- Zuverlässige Leistung in allen Energie-, Transport-, Gesundheits-, Fertigungs- und digitale Infrastruktursektoren.

3. Sichere Zertifizierungen

Weltweit anerkannte Zertifizierungen, die Compliance-Garantie :

- ISO 27001 – Informationssicherheits-Managementsystem (ISMS).

- IEC 62443-4-1 (Praxisniveau) – Sichere Reife des Entwicklungslebenszyklus.

- IEC 62443-4-2 – Cybersicherheit industrieller Produkte.

- EN 18031 – Gemeinsame Sicherheitsanforderungen für Funkgeräte.

Zusammen beweisen diese Zertifizierungen InHands Engagement für die höchsten internationalen Standards der Informations- und Produktsicherheit.

Darüber hinaus geben sie Kunden und Beschaffungsteams die Gewissheit, dass unsere Lösungen strenge Sicherheits- und Qualitätsstandards erfüllen.

4. Sicherer Betrieb

- Gewidmet PSIRT (Produktsicherheits-Vorfallreaktionsteam) zur Handhabung von Schwachstellen.

- Gegründet Koordinierte Offenlegung von Sicherheitslücken (CVD) Verfahren.

- Transparent Portal für Produktsicherheitshinweise (PSA): PSAs anzeigen.

- ISMS in der Praxis: kontinuierliche Überwachung, Risikobewertungen und Richtliniendurchsetzung basierend auf ISO 27001.

- Laufend Lebenszyklus-Support und Sicherheitswartung um Kunden vor neuen Bedrohungen zu schützen.

Fazit: Compliance in Cyber-Resilienz umwandeln

Die NIS-2-Richtlinie legt die Messlatte für die Cybersicherheits-Governance höher und verlangt von Unternehmen in ganz Europa nicht nur Compliance, sondern auch die Fähigkeit, neuen Bedrohungen standzuhalten und sich davon zu erholen. Sowohl wichtige als auch essenzielle Unternehmen müssen nun nachweisen, dass Cybersicherheit auf allen Ebenen verankert ist – von der Führungsverantwortung über die Produktintegrität und Lieferkettensicherheit bis hin zur Notfallvorsorge.

Bei InHand Networks liefern wir mehr als nur konforme Produkte – wir bieten die sichere Grundlage für Resilienz. Mit international anerkannten Zertifizierungen, einem transparenten Schwachstellenmanagementprozess und einem Secure-by-Design-Portfolio, dem in kritischen Sektoren vertraut wird, helfen wir Unternehmen, sich sicher in der NIS 2-Landschaft zurechtzufinden.

Durch die Partnerschaft mit InHand Networks erreichen Sie mehr als nur Compliance:

- Risikominderung – durch Secure-by-Design-Engineering und international zertifizierte Produkte.

- Vertrauen der Regulierungsbehörden – mit überprüfbaren, standardbasierten Nachweisen, die direkt den NIS 2-Verpflichtungen zugeordnet sind.

- Geschäftskontinuität – mit robustem Betrieb, Lebenszyklus-Support und Vorfallbereitschaft, die in unser Modell integriert ist.

Von der Einhaltung von Vorschriften bis zur Belastbarkeit ist InHand Networks Ihr zuverlässiger Partner für die NIS 2-Bereitschaft.

IEC 62443-zertifizierte Produkte